Die Telefonanlage nimmt Gestalt an

Netzwerktechnik und Verträge

Heute hat uns die IPv4-Adresse beschäftigt. Wie ist sie aufgebaut und wie sieht sie in Binärzahlen aus. Was kann man von ihr ableiten ( z.B. Subnetzmaske ) und wie sind die Netze aufgebaut (A-C). Zwar hatten wir die Grundlagen schon in anderen Fächern besprochen, aber die ergänzenden Informationen haben mir das Thema noch besser verständlich gemacht. Besonders den Bereich der Subnetzmaske (255.255.255.255) habe ich jetzt verstanden. Ich merke, dass ich doch einige Zeit länger brauche um die ganzen technischen Zusammenhänge zu verstehen.

In der Betriebswirtschaft / Wiso ging es um Verträge. Wer kann einen schließen, ab wann ist man geschäftsfähig und wann ist er ungültig. Ich liebe dieses Thema. Zwar haben wir auch hier schon einiges durchgenommen, aber die Vertiefung macht mir Spaß (womit ich hier wohl der Einzige bin).

Weitere Themen waren:

- Willenserklärungen

- natürliche Personen

- anfechtbare Rechtsgeschäfte

- Kauf- , Miet- ,Darlehensvertrag….

- Scheingeschäfte

- nichtige Verträge (z.B. mit Drogen)

- Lügen bei der Bewerbung und ein daraus resultierender ungültiger Vertrag…

Genau meine Welt.

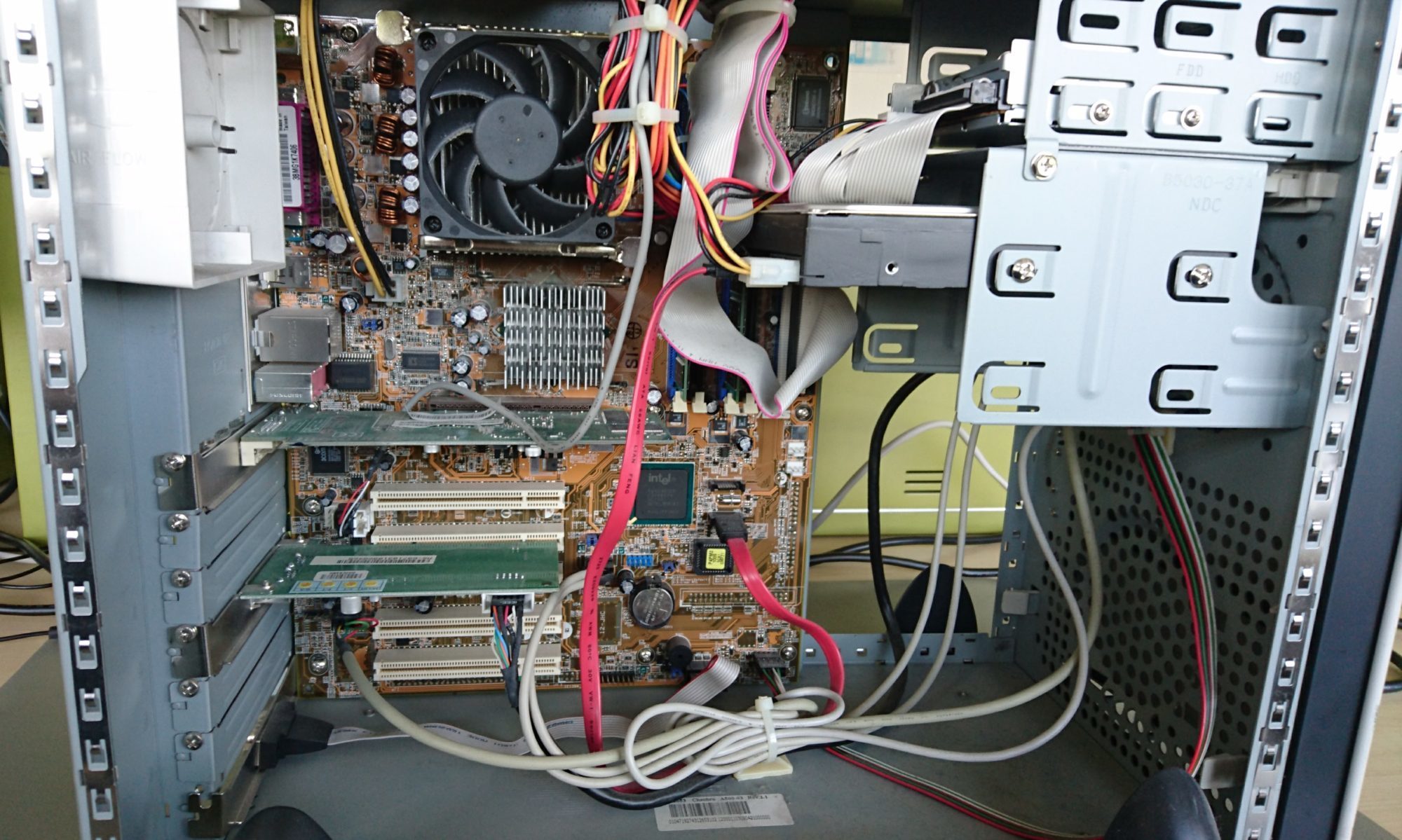

Die Telefonanlage

Eigentlich ist es ja eine Telekommunikationsanlage, weil sie auch Daten und andere Geräte als Telefone verwalten kann. Ich jedoch bevorzuge den Begriff Telefonanlage, weil das ihre primäre Aufgabe ist.

Unsere Anlage besteht aktuell aus:

- 2 analogen Telefonen

- 2 ISDN-Telefonen, von denen eins mit Anrufbeantwortet ist

- einem Faxgerät

- einer Türöffnerfunktion

Powershell-Dienstag

Der Morgen begann mit Fachenglisch. Die üblichen Übersetzungen und Fachsimpeleien über technische Begriffe waren an der Tagesordnung. Es macht mir immer wieder Spaß an dem Unterricht teilzunehmen.

In der anschließenden individuellen Förderung habe ich weiter an der Dokumentation für die Telekommunikationsanlage gearbeitet.

Meine Kompetenzförderung „Kryptographie“ bestand aus dem Thema Buchstabenmasken zu erstellen. Damit wird ein Text sichtbar gemacht, der vorher in ein rechteckiges Feld geschrieben wurde. Durch die Löcher der Maske wurde der Text erst sichtbar. Wir haben selbst Texte erstellt und die Masken in verschiedenster Art gedreht und verwendet. Eine weitere Verschlüsselungsmethode ist das Schreiben auf einem Streifen Papier gewesen, der über einen Stift gedreht wurde. Heir war es für den Empfänger wichtig, die richtige Stiftgröße zu wissen. Allerdings kann man die Lösung auch durch erkennen der Zahlenfrequenz herausfinden (z.B: Abstand von 4 Buchstaben zum nächsten richtigen).

Am Nachmittag durften wir weiter an unseren Powershell-Projekten arbeiten. Ich habe mich dazu entschlossen, bei meiner Schaltjahrberechnung zu bleiben. Das Ganze erweißt isch mittlerweile doch als sehr umfangreich. Die Strukturen sollen erstellt und der Pseudocode aufgeschrieben werden. Eine gute Übung für die Abschlußprüfung, aber doch recht aufwändig. Immerhin haben wir bis Ende Mai Zeit dafür. Mir ist aufgefallen, dass ich den Struktorizer (Programm zur Erstellung von Strukturen) deinstalliert habe. Blöde Idee. Nun bleibt mir nur die aktuelle Version zu installieren. Diese sieht mal wieder anders aus und ich muß mich erneut eingewöhnen. Selbst Schuld.

Wieder an der Telefonanlage

Heute morgen durften ich auf Fehlersuche gehen. Welche Funktionen der Anlage klappen schon und welche nicht. Schließlich soll der Kunde die Anlage perfekt konfiguriert übergeben bekommen.

Zwischendurch – also vor der Mittagspause – haben wir im Integrationsunterricht weiter an den Bewerbungen gearbeitet. Da ich meine schon fertig habe, half ich meinen Kollegen dabei. Viele haben noch keine oder nur wenige Bewerbungen geschrieben. Ich selbst habe zwar auch nicht viele geschrieben, aber durch meine Hände sich schon einige gegangen.

Am Nachmittag haben wir mit Messgeräten, die verschiedenen Leitungen der Anlage ausgemessen. Da unsere Gruppe dies schnell hinbekommen hat, durften wir noch 2 weitere Geräte in unsere Anlage integrieren.

- einem Display mit Anzeige, wer gerade telefoniert ( für die Zentrale)

- und einem Relais, mit dem sich z.B. die Alarmanlage mittels Telefon und PIN ein- sowie ausschalten läßt.

Ich habe an der Konfiguration mitgewirkt und die Dokumentation fertiggestellt. Ein paar Ausdrucke mußten erneuert werden, da die Telefonnummern wieder durcheinander gekommen sind. Dadurch haben sich die Seitenzahlen verschoben. Nichts Unlösbares.

Nebenbei habe ich das Programm Winalayse installiert. Mit diesem kann ich die Messdaten über das Gerät Argus 3u auslesen und drucken.

Alle Daten habe ich im entsprechenden Format in unseren Ordner gestellt. Anschließend kann unser Lehrkörper die Ergebnisse bewerten. Nachdem die Dokumentation, sowie die Konfigurationen fertig waren, habe ich die letzte halbe Stunde genutzt um mit meinem Kollegen systematisch analytisches Denken zu üben – kurz, wir haben Karten gespielt. Immerhin waren wir mit allem fertig (bis auf die Präsentation). Da meist keine Lehrkraft anwesend ist, ist das auch kein Problem. Nur kam ebendiese in den Raum und war „not amused“ darüber. Wir bekamen ein Zusatzgerät und durften 10 Minuten vor Schluss mit der Installation anfangen. Mal sehen wie die Präsentation nächste Woche wird.

Linux beginnt

Mit der Einrichtung von virtuellen Maschinen haben wir uns schon etwas beschäftigt. Ab sofort steht das Einrichten von 4 virtuellen Maschinen mit Linux OpenSuse für ein Netzwerk auf dem Plan. Eine strukturierte Einweisung haben wir bekommen. Obwohl das Tempo nicht extrem schnell war, mußte ich mich doch konzentrieren. Sobald ich mal einen Moment nicht an den Beamer geschaut habe, waren die Anderen einen Schritt weiter. Der Hauptrechner wurde mit Yast konfiguriert. Zwar haben wir moderne PC’s mit super grafischer Oberfläche, jedoch erfolgte die Installation nur über den Texteditor. Wie im alten DOS. Zum Abschluß habe ich noch einen Klon von dem PC erstellt (der als Router in ein anderes Netz dient).